Ciťte se jako skutečný hacker – zachyťte data ostatních uživatelů! Program vám umožňuje zachytit webové relace uživatelů, kteří jsou připojeni ke stejnému bodu Wi-Fi jako vy.

Snadno použitelný, lehký a stabilní program vám umožní „unést“ webové relace ostatních uživatelů. V praxi se budete moci „podívat“ do pošty jiného uživatele, upravovat data v účtu na sociální síti a mnoho dalšího.

Charakteristický

Program DroidSniff je navržen tak, aby zachytil uživatelské webové relace. To se děje následovně. Připojíte se k veřejnému, heslem nechráněnému hotspotu, zapnete program, počkáte na kontrolu a „připojíte“ se k detekovaným uživatelům.

Program poskytuje možnost sledovat odkazy, otevírat sociální účty jiných lidí, „nabourávat se“ do pošty třetích stran, nemluvě o možnosti jednoduše sledovat akce neznámé osoby.

Program je založen na použití zranitelnosti v protokolu HTTP, která chrání pouze stránku pro zadání přihlašovacího hesla a dále udržuje spojení klient-server přenosem cookies, které jsou snadno zachyceny a mohou být použity pro své vlastní účely. útočníky pomocí programů, jako je DroidSniff.

Zvláštnosti

Jsou dva body, kterým chceme věnovat zvláštní pozornost. Za prvé, aplikace nemá ruskou lokalizaci, takže si na funkčnost budete muset přijít sami. Za druhé, program se příznivě srovnává s DroidSheep - funguje na systémech Android od verze 4 a dělá to stabilně, rychle a bez zbytečných potíží.

Vývojáři takového nástroje tvrdí, že byl vytvořen v amerických tajných laboratořích. Instalace takového programu se samozřejmě provádí na plnou odpovědnost uživatele, protože čtením informací jiné osoby porušuje jeho práva.

Více o hře

Mezi výhody, které takový program přináší, patří možnost převzít účet jiné osoby, číst všechny jeho zprávy a odesílat je jeho jménem.

Kromě toho můžete změnit fotografii avatara nebo stav jiné osoby a také odesílat a přijímat soubory, což je velmi pohodlné.

Instalace a použití

Program zkopíruje původní MAC kód mobilního zařízení jiné osoby, načež se software zařízení domnívá, že bylo přihlášeno z běžného smartphonu nebo tabletu. „WhatsApp Sniffer“ může zkopírovat tento kód pomocí speciální SMS „oběti“, která má speciální odkaz.

Otevření takového odkazu umožní uživateli proniknout do telefonu „oběti“. Z této aplikace je také možné zkopírovat MAC kód prostřednictvím hovoru na telefon „oběti“. Odpověď na takový hovor umožní programu proniknout do telefonu „oběti“. Být blízko „oběti“ a používat stejnou Wi-Fi, můžete spustit program a uvést telefonní číslo oběti. Doslova během vteřiny program pronikne do telefonu jiné osoby.

„Smartphone s hackerskými nástroji? Nic takového neexistuje,“ řekli bychom vám nedávno. Některé z obvyklých nástrojů pro realizaci útoků bylo možné spustit pouze na některá Maemo. Nyní bylo mnoho známých nástrojů přeneseno na iOS a Android a některé hackovací nástroje byly speciálně napsány pro mobilní prostředí. Může smartphone nahradit notebook v penetračních testech? Rozhodli jsme se to prověřit.

Android

Android je oblíbená platforma nejen pro pouhé smrtelníky, ale i pro ty správné lidi. Počet užitečných ][-utilit je zde jednoduše mimo tabulky. Za to můžeme poděkovat UNIXovým kořenům systému – to výrazně zjednodušilo portování mnoha nástrojů na Android. Google bohužel některé z nich do Obchodu Play nepovoluje, takže budete muset příslušný APK nainstalovat ručně. Některé nástroje také vyžadují maximální přístup k systému (například firewall iptables), takže byste se měli předem postarat o přístup root. Každý výrobce zde používá svou vlastní technologii, ale najít potřebný návod je celkem snadné. Zdroj LifeHacker (bit.ly/eWgDlu) dal dohromady dobrou sadu HOWTO. Pokud jste zde však nenašli konkrétní model, vždy přijde na pomoc fórum XDA-Developers (www.xda-developers.com), kde najdete různé informace prakticky o jakémkoli modelu telefonu Android. Tak či onak budou některé z níže popsaných nástrojů fungovat bez přístupu root.

Začněme recenzi neobvyklým správcem balíčků. Vývojáři tomu říkají „utility pro superuživatele“ a není to daleko od pravdy. Po instalaci BotBrew získáte úložiště, odkud si můžete stáhnout obrovské množství známých nástrojů zkompilovaných pro Android. Mezi ně patří: Python a Ruby interpreti pro spouštění mnoha nástrojů, které jsou v nich napsány, sniffer tcpdump a skener Nmap pro analýzu sítě, Git a Subversion pro práci se systémy správy verzí a mnoho dalšího.

Síťové skenery

Nenápadný smartphone, který se na rozdíl od notebooku snadno vejde do kapsy a nikdy nevzbudí podezření, se může hodit pro průzkum sítě. Již jsme si řekli výše, jak můžete nainstalovat Nmap, ale existuje ještě jedna možnost. PIPS je port skeneru Nmap speciálně přizpůsobený pro Android, i když neoficiální. To znamená, že můžete rychle najít aktivní zařízení v síti, určit jejich OS pomocí možností otisků prstů, provést skenování portů - zkrátka udělat vše, co Nmap umí.

S používáním Nmapu jsou přes veškerou jeho sílu dva problémy. Za prvé, parametry pro skenování se přenášejí pomocí spouštěcích kláves, které musíte nejen znát, ale také je umět zadávat pomocí nepohodlné mobilní klávesnice. A za druhé, výsledky skenování ve výstupu konzole nejsou tak jasné, jak bychom chtěli. Skener Fing tyto nedostatky nemá, velmi rychle prohledá síť, udělá otisky prstů a následně v přehledné podobě zobrazí seznam všech dostupných zařízení s rozdělením podle typu (router, desktop, iPhone a podobně). Zároveň u každého hostitele můžete rychle zobrazit seznam otevřených portů. Navíc přímo odtud se můžete připojit řekněme k FTP pomocí FTP klienta nainstalovaného v systému - velmi pohodlné.

Pokud jde o analýzu konkrétního hostitele, může být nepostradatelný nástroj NetAudit. Funguje na jakémkoli zařízení Android (i nerootovaném) a umožňuje nejen rychle identifikovat zařízení v síti, ale také je prozkoumat pomocí velké databáze otisků prstů k určení operačního systému a také CMS systémů používaných na webu. server. Nyní je v databázi více než 3000 digitálních otisků prstů.

Pokud naopak potřebujete pracovat na nižší úrovni a pečlivě prozkoumat chod sítě, pak se bez Net Tools neobejdete. Jedná se o nepostradatelnou sadu nástrojů pro práci správce systému, která vám umožní plně diagnostikovat provoz sítě, ke které je zařízení připojeno. Balíček obsahuje více než 15 různých typů programů, jako je ping, traceroute, arp, dns, netstat, route.

Manipulace s dopravou

Sniffer založený na tcpdump poctivě zaznamenává všechna data do souboru pcap, který pak lze studovat pomocí známých nástrojů, jako je Wireshark nebo Network Miner. Protože v něm nejsou implementovány žádné schopnosti pro útoky MITM, jedná se spíše o nástroj pro analýzu vašeho provozu. Je to například skvělý způsob, jak prostudovat, jaké programy nainstalované ve vašem zařízení z pochybných úložišť přenášejí.

Pokud mluvíme o bojových aplikacích pro Android, pak jednou z nejsenzačnějších je FaceNiff, která implementuje odposlech a vstřikování do zachycených webových relací. Stažením balíčku APK s programem můžete tento hackovací nástroj spustit na téměř jakémkoli smartphonu Android a připojením k bezdrátové síti zachytit účty různých služeb: Facebook, Twitter, VKontakte atd. - více než deset celkem. Únos relace se provádí pomocí útoku ARP spoofing, ale útok je možný pouze na nechráněná připojení (FaceNiff není schopen se vklínit do provozu SSL). Aby autor omezil tok scriptdis, omezil maximální počet relací na tři - poté musíte kontaktovat vývojáře pro speciální aktivační kód.

Pokud chce tvůrce FaceNiffu peníze za jeho používání, pak je DroidSheep zcela bezplatný nástroj se stejnou funkčností. Je pravda, že distribuční sadu nenajdete na oficiálních stránkách (je to kvůli tvrdým německým zákonům týkajícím se bezpečnostních utilit), ale lze ji bez problémů najít na internetu. Hlavním úkolem nástroje je zachytit uživatelské webové relace populárních sociálních sítí, implementované pomocí stejného ARP Spoofing. Ale je tu problém se zabezpečeným připojením: stejně jako FaceNiff DroidSheep rozhodně odmítá pracovat s protokolem HTTPS.

Tato utilita také demonstruje nejistotu otevřených bezdrátových sítí, ale na trochu jiné úrovni. Nezachycuje uživatelské relace, ale umožňuje, aby HTTP provoz procházel skrz sebe pomocí spoofingového útoku a prováděl s ním zadané manipulace. Počínaje obyčejnými žertíky (nahrazení všech obrázků na webu trollfaces, převrácení všech obrázků nebo, řekněme, nahrazení výsledků Google) a konče phishingovými útoky, kdy uživatel dostane falešné stránky tak populárních služeb, jako je facebook.com, linkedin .com, vkontakte.ru a mnoho dalších.

Pokud se ptáte, která hackovací utilita pro Android je nejvýkonnější, pak Anti pravděpodobně nemá konkurenci. Toto je skutečný hackerský kombajn. Hlavním úkolem programu je skenování perimetru sítě. Dále do bitvy vstupují různé moduly, s jejichž pomocí je implementován celý arzenál: odposlouchávání provozu, provádění MITM útoků a využívání nalezených zranitelností. Pravda, existují i nevýhody. První věc, která vás upoutá, je, že zneužití zranitelnosti se provádí pouze z centrálního programového serveru, který je umístěn na internetu, v důsledku čehož mohou být zapomenuty cíle, které nemají externí IP adresu.

Dopravní tunelování

Známý správce souborů je nyní na chytrých telefonech! Stejně jako ve verzi pro stolní počítače existuje systém pluginů pro připojení k různým síťovým adresářům a také kanonický dvoupanelový režim - zvláště vhodný na tabletech.

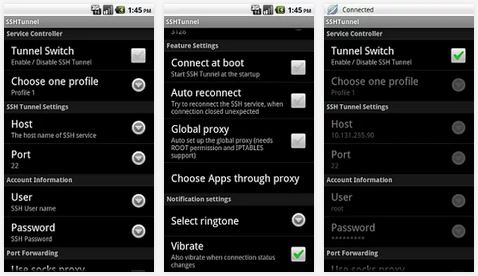

Dobře, ale jak můžete zajistit bezpečnost vašich dat přenášených prostřednictvím otevřené bezdrátové sítě? Kromě VPN, kterou Android podporuje ihned po vybalení, můžete vytvořit tunel SSH. K tomuto účelu existuje skvělá utilita SSH Tunnel, která umožňuje směrovat provoz vybraných aplikací nebo celého systému jako celku přes vzdálený SSH server.

Často je nutné posílat provoz přes proxy nebo SOX a v tomto případě pomůže ProxyDroid. Je to jednoduché: vyberete si, který provoz aplikací chcete tunelovat, a určíte proxy (podporovány jsou HTTP/HTTPS/SOCKS4/SOCKS5). Pokud je vyžadována autorizace, ProxyDroid to také podporuje. Mimochodem, konfiguraci lze propojit s konkrétní bezdrátovou sítí provedením různých nastavení pro každou z nich.

Bezdrátová síť

Vestavěný správce bezdrátové sítě není příliš informativní. Pokud potřebujete rychle získat úplný obrázek o blízkých přístupových bodech, pak je nástroj Wifi Analyzer vynikající volbou. Ukáže nejen všechny blízké přístupové body, ale také zobrazí kanál, na kterém fungují, jejich MAC adresu a hlavně typ použitého šifrování (po shlédnutí kýžených písmen „WEP“ můžeme předpokládat, že přístup k je zajištěna zabezpečená síť). Utilita je navíc ideální, pokud potřebujete najít, kde se požadovaný přístupový bod fyzicky nachází, díky vizuálnímu indikátoru síly signálu.

Tato utilita, jak uvádí její vývojář, může být užitečná, když je kapacita bezdrátové sítě naplněna klienty, kteří využívají celý kanál, a právě v tuto chvíli je potřeba dobré připojení a stabilní připojení. WiFiKill umožňuje odpojovat klienty od internetu buď selektivně, nebo na základě konkrétního kritéria (např. je možné si dělat legraci ze všech členů Yabloko). Program jednoduše provede útok ARP spoofing a přesměruje všechny klienty na sebe. Tento algoritmus je hloupě jednoduše implementován na základě iptables. Toto je ovládací panel pro bezdrátové sítě rychlého občerstvení :).

Audit webových aplikací

Manipulace s HTTP požadavky z počítače je hračka, existuje na to obrovské množství utilit a pluginů do prohlížečů. V případě smartphonu je vše trochu složitější. HTTP Query Builder vám pomůže odeslat vlastní HTTP požadavek s parametry, které potřebujete, například požadovaný soubor cookie nebo změněný User-Agent. Výsledek požadavku se zobrazí ve standardním prohlížeči.

Pokud je stránka chráněna heslem pomocí Basic Access Authentication, pak můžete její spolehlivost ověřit pomocí utility Router Brute Force ADS 2. Původně byla tato utilita vytvořena pro hrubou sílu hesel na panelu administrátora routeru, ale je jasné, že to může být použito proti jakémukoli jinému zdroji s podobnou ochranou. Nástroj funguje, ale je jasně hrubý. Vývojář například neposkytuje hrubou sílu, ale pouze hrubou sílu pomocí slovníku.

Určitě jste už slyšeli o tak senzačním programu pro deaktivaci webových serverů, jako je Slowloris. Principem jeho fungování je vytvoření a udržení maximálního počtu spojení se vzdáleným webovým serverem, čímž se zabrání připojení nových klientů k němu. AnDOSid je tedy analogem Slowloris přímo ve vašem zařízení Android! Prozradím vám tajemství, dvě stě připojení stačí k zajištění nestabilního provozu každé čtvrté webové stránky, na které běží webový server Apache. A to vše – z vašeho telefonu!

Různé inženýrské sítě

Při práci s mnoha webovými aplikacemi a analýze jejich logiky se zcela běžně setkáváme s daty přenášenými v zakódované podobě, konkrétně Base64. Encode vám pomůže dekódovat tato data a uvidíte, co přesně je v nich uloženo. Možná tím, že nahradíte uvozovky, zakódujete je zpět do Base64 a nahradíte je v adrese URL webu, který zkoumáte, dostanete kýženou chybu databázového dotazu.

Pokud potřebujete hexadecimální editor, pak je tu jeden i pro Android. S HexEditorem můžete upravovat jakékoli soubory, včetně systémových souborů, pokud povýšíte práva programu na superuživatele. Vynikající náhrada za standardní textový editor, která vám umožní snadno najít požadovaný text a změnit jej.

Vzdálený přístup

Jakmile budete mít přístup ke vzdálenému hostiteli, musíte jej umět používat. A k tomu potřebujeme klienty. Začněme SSH, kde je ConnectBot již de facto standardem. Kromě pohodlného rozhraní poskytuje možnost organizovat zabezpečené tunely prostřednictvím připojení SSH.

Užitečný program, který umožňuje připojení ke vzdálené ploše prostřednictvím služeb RDP nebo VNC. Jsem velmi rád, že se jedná o dva klienty v jednom, není potřeba používat různé nástroje pro RDP a VNC.

Prohlížeč MIB speciálně napsaný pro Android, pomocí kterého můžete spravovat síťová zařízení pomocí protokolu SNMP. Může být užitečné pro vývoj útočného vektoru na různých routerech, protože dosud nebyl zrušen standardní komunitní řetězec (jinými slovy přístupové heslo) pro správu přes SNMP.

iOS

Platforma iOS je mezi vývojáři bezpečnostních utilit neméně oblíbená. Pokud ale v případě Androidu byla práva root potřeba pouze pro některé aplikace, pak na zařízeních Apple je jailbreak vyžadován téměř vždy. Naštěstí i pro nejnovější firmware iDevices (5.1.1) již existuje nástroj pro útěk z vězení. Spolu s plným přístupem získáte také alternativního správce aplikací Cydia, který již obsahuje mnoho utilit.

Práce se systémem

První věcí, kterou chci začít, je instalace terminálu. Z pochopitelných důvodů není součástí standardní dodávky mobilního OS, ale budeme jej potřebovat ke spuštění konzolových utilit, o kterých se budeme dále bavit. Nejlepší implementací emulátoru terminálu je MobileTerminal - podporuje více terminálů, ovládací gesta (například pro odesílání Control-C) a celkově je působivý svou promyšleností.

Další, složitější možností, jak získat přístup ke konzoli zařízení, je nainstalovat na ni OpenSSH (to se provádí přes Cydii) a připojit se k ní lokálně přes SSH klienta. Pokud používáte správného klienta, jako je iSSH, který má úžasné ovládání pomocí dotykové obrazovky, pak je tato metoda ještě pohodlnější než použití MobileTerminal.

Zachycování dat

Nyní, když máte přístup ke konzole, můžete vyzkoušet nástroje. Začněme Pirni, která se do historie zapsala jako plnohodnotný sniffer pro iOS. Konstrukčně omezený Wi-Fi modul zabudovaný v zařízení bohužel nelze přepnout do promiskuitního režimu nutného pro běžný odposlech dat. K zachycení dat se tedy používá klasický ARP spoofing, s jehož pomocí prochází veškerý provoz přes samotné zařízení. Standardní verze utility se spouští z konzole, kde se kromě parametrů útoku MITM uvádí i název souboru PCAP, do kterého se loguje veškerý provoz. Utilita má pokročilejší verzi - Pirni Pro, která se může pochlubit grafickým rozhraním. Navíc dokáže za běhu analyzovat HTTP provoz a dokonce z něj automaticky extrahovat zajímavá data (například přihlašovací jména a hesla) pomocí regulárních výrazů, které jsou specifikovány v nastavení.

Známý sniffer Intercepter-NG, o kterém jsme psali vícekrát, se nedávno dočkal konzolové verze. Jak autor říká, většina kódu je napsána v čistém ANSI C, které se chová stejně téměř v každém prostředí, takže konzolová verze fungovala od samého začátku jak na desktopových Windows, Linux a BSD, tak na mobilních platformách včetně iOS a Android. Konzolová verze již implementuje získávání hesel přenášených přes různé protokoly, zachycování zpráv instant messenger (ICQ/Jabber a mnoho dalších) a také obnovu souborů z provozu (HTTP/FTP/IMAP/POP3/SMTP/SMB). Zároveň jsou k dispozici funkce síťového skenování a kvalitní ARP Poison. Pro správnou funkci musíte nejprve nainstalovat balíček libpcap přes Cydii (nezapomeňte povolit vývojové balíčky v nastavení). Všechny pokyny ke spuštění se scvrkají na nastavení správných práv: chmod +x intercepter_ios. Dále, pokud spustíte sniffer bez parametrů, objeví se přehledné interaktivní rozhraní Itercepter, které vám umožní spouštět jakékoli útoky.

Je těžké tomu uvěřit, ale tento sofistikovaný nástroj pro implementaci útoků MITM byl nakonec portován na iOS. Po obrovském množství práce se podařilo udělat plnohodnotný mobilní port. Abyste se uchránili před tancem s tamburínou kolem závislostí během vlastní kompilace, je lepší nainstalovat již vytvořený balíček pomocí Cydie po přidání theworm.altervista.org/cydia (úložiště TWRepo) jako zdroje dat. Sada také obsahuje obslužný program etterlog, který pomáhá extrahovat různé typy užitečných informací ze shromážděného výpisu provozu (například přístupové účty FTP).

Analýza bezdrátových sítí

Ve starších verzích iOS se řemeslníkům podařil aircrack a mohli zlomit klíč WEP, ale zkontrolovali jsme: program nefunguje na nových zařízeních. Pro studium Wi-Fi se proto budeme muset spokojit pouze s Wi-Fi skenery. WiFi Analyzer analyzuje a zobrazuje informace o všech dostupných sítích 802.11 kolem vás, včetně informací o SSID, kanálech, prodejcích, MAC adresách a typech šifrování. Nástroj vytváří vizuální grafy v reálném čase na základě dat přítomných ve vzduchu. S takovým programem je snadné najít fyzickou polohu bodu, pokud jej náhle zapomenete, a například se podívat na WPS PIN, což může být užitečné pro připojení.

Síťové skenery

Jaký program používá kterýkoli penetrační tester kdekoli na světě, bez ohledu na cíle a záměry? Síťový skener. A v případě iOS půjde s největší pravděpodobností o nejvýkonnější sadu nástrojů Scany. Díky sadě vestavěných utilit si rychle uděláte detailní obrázek o síťových zařízeních a například otevřených portech. Kromě toho balíček obsahuje nástroje pro testování sítě, jako je ping, traceroute, nslookup.

Mnoho lidí však preferuje Fing. Skener má celkem jednoduchou a omezenou funkcionalitu, ale na první seznámení se sítí řekněme bufetu úplně stačí :). Výsledky zobrazují informace o dostupných službách na vzdálených počítačích, MAC adresy a názvy hostitelů připojených ke skenované síti.

Zdálo by se, že na Nikoho všichni zapomněli, ale proč? Koneckonců, tento webový skener zranitelnosti, napsaný ve skriptovacím jazyce (jmenovitě Perl), můžete snadno nainstalovat prostřednictvím Cydie. To znamená, že jej můžete snadno spustit na vašem jailbreaknutém zařízení z terminálu. Nikto vám rád poskytne další informace o testovaném webovém zdroji. Kromě toho můžete do její znalostní databáze přidat vlastní vyhledávací podpisy vlastníma rukama.

Tento výkonný nástroj pro automatické zneužívání zranitelností SQL je napsán v Pythonu, což znamená, že jakmile si interpret nainstalujete, můžete jej snadno používat přímo ze svého mobilního zařízení.

Dálkové ovládání

Mnoho síťových zařízení (včetně drahých routerů) je spravováno pomocí protokolu SNMP. Tento nástroj vám umožňuje skenovat podsítě pro dostupné služby SNMP s předem známými hodnotami řetězce komunity (jinými slovy, standardními hesly). Všimněte si, že vyhledávání služeb SNMP pomocí standardních komunitních řetězců (veřejné/soukromé) ve snaze získat přístup ke správě zařízení je nedílnou součástí každého penetračního testu spolu s identifikací samotného perimetru a identifikací služeb.

Dva nástroje od stejného výrobce jsou navrženy pro připojení ke vzdálené ploše pomocí protokolů RDP a VNC. V App Store je mnoho podobných utilit, ale tyto jsou obzvláště snadno použitelné.

Obnova hesla

Legendární program, který pomáhá milionům hackerů po celém světě „zapamatovat si“ jejich heslo, byl přenesen na iOS. Nyní můžete přímo ze svého iPhone vyhledávat hesla pro služby jako HTTP, FTP, TELNET, SSH, SMB, VNC, SMTP, POP3 a mnoho dalších. Pravda, pro efektivnější útok je lepší zásobit se dobrými slovníky hrubé síly.

Každý ví z první ruky zranitelnost používání standardních hesel. Pass Mule je druh adresáře, který obsahuje všechny druhy standardních přihlašovacích údajů a hesel pro síťová zařízení. Jsou pohodlně uspořádány podle názvu dodavatele, produktu a modelu, takže najít ten, který potřebujete, nebude obtížné. Program je spíše navržen tak, aby ušetřil čas hledáním manuálu k routeru, standardní login a heslo, které je potřeba zjistit.

Zneužívání zranitelností

Je těžké si představit více hackerský nástroj než Metasploit, a to je to, co uzavírá naši dnešní recenzi. Metasploit je balík různých nástrojů, jejichž hlavním úkolem je zneužít zranitelnosti v softwaru. Představte si: asi 1000 spolehlivých, osvědčených a nezbytných exploitů v každodenním životě pentesteru - přímo na vašem smartphonu! S pomocí takového nástroje se můžete prosadit opravdu v jakékoli síti. Metasploit vám nejen umožňuje využívat chyby v serverových aplikacích – jsou k dispozici také nástroje pro útok na klientské aplikace (například prostřednictvím modulu Browser Autopwn, když je do klientského provozu vložen bojový náklad). Zde je třeba říci, že neexistuje žádná mobilní verze sady nástrojů, nicméně standardní balíček můžete nainstalovat na zařízení Apple pomocí .

“, zrodil se téměř podobný článek o Androidu.

Už víme, čeho je iPhone schopen. Je Android oproti němu horší?

Bylo zkontrolováno asi 25 bojových aplikací. Rád bych vám poskytl výsledek malé studie. Mnoho aplikací se ani nespustilo, některé telefon zamrzly, ale některé dokonce fungovaly!

Veškerý software byl testován na telefonu LG Optimus s Androidem verze 2.3.

Takže stručný přehled bojového softwaru na Androidu:

1. Žralok- Stejný wireshark. Ano, je k dispozici i pro Android. Funguje bezchybně. Zařízení se spustilo bez problémů. Zapisuje protokoly ve formátu *.pcap. Přidá na sdcard. Soubor lze snadno analyzovat jak na počítači se systémem Windows, tak na samotném telefonu pomocí Shark Read. (Dobrá aplikace. Zvláště pokud telefon funguje jako přístupový bod WiFi)

2. DroidSheep/Facesniff- Zachycování webových relací. Docela jednoduché, ale senzační aplikace. Držíme se otevřeného bodu, spouštíme a čekáme... Mimochodem, někdy můžete zavěsit samotný bod.

3. WiFiKill- Aplikace ze série, kterou musíte mít. Prohledá celou podsíť, ve které se nacházíte. Zobrazí seznam zařízení. Vyberte ten, který se vám nelíbí, klikněte na zaškrtávací políčko a počkejte několik sekund. Zařízení zůstává bez internetu.

4. Nastavte MAC adresu- Změní váš MAC. Funguje dobře ve spojení s krokem 3.

5. Net Swiss Tool Free/Fing- Prohledá bezdrátové sítě, zobrazí seznam připojených zařízení. Dokáže skenovat každé zařízení zvlášť a poskytnout seznam otevřených portů. Cévy zahrnují ping, trace, wake on lan, arp, udp-flood.

6. Wi-Fi Analytics- Krásná aplikace. Zobrazuje všechny dostupné přístupové body, SSID, mac, šifrování, sílu signálu.

7. Editor hostitelů- Umožňuje upravit /etc/hosts. Užitečná aplikace, zvláště když telefon funguje jako WiFi bod.

8. kWS – webový server Android- webový server. Funguje dobře spolu s bodem 7.

9. RouterAttack / Route Brute Force ADS 2- Skutečná BruteForce na Androidu! Každá aplikace se pokusí vynutit základní ověřování přístupu. Samotný software je trochu vlhký. Ale přes svůj bod, s heslem 12345, jsem se dostal celkem snadno a rychle. Pro běžný provoz si nezapomeňte stáhnout dobrý slovník.

10. Router KeyGen- vybere předinstalované přístupové klíče WPA/WEP pro váš smartphone se systémem Android z blízkých směrovačů. Funguje dobře se standardními Thomson, DLink, Pirelli Discus, Eircom, Verizon FiOS.

11.Android Network Toolkit - Anti- Univerzální použití. Síťový skener, sniffer, MITM, Remote Exploits! Rozšiřitelné funkce pomocí pluginů. Čím více funkcí, tím více peněz to stojí.

Většina aplikací vyžaduje práva root.

Tento článek je napsán pro informační účely!

„Smartphone s hackerskými nástroji? Nic takového neexistuje,“ řekli bychom vám nedávno. Běžné nástroje pro realizaci útoků bylo možné spustit pouze na některá Maemo. Nyní bylo mnoho nástrojů přeneseno na iOS a Android a některé hackovací nástroje byly speciálně napsány pro mobilní prostředí. Může smartphone nahradit notebook v penetračních testech? Rozhodli jsme se to prověřit.

Android je oblíbená platforma nejen pro pouhé smrtelníky, ale i pro ty správné lidi. Počet užitečných nástrojů je zde jednoduše mimo grafy. Za to můžeme poděkovat UNIXovým kořenům systému, které výrazně zjednodušily portování mnoha nástrojů na Android. Google bohužel některé z nich do Obchodu Play nepovoluje, takže budete muset příslušný APK nainstalovat ručně. Některé nástroje také vyžadují maximální přístup k systému (například firewall iptables), takže byste se měli předem postarat o přístup root.

Každý výrobce zde používá svou vlastní technologii, ale najít potřebný návod je celkem snadné. Zdroj LifeHacker (bit.ly/eWgDlu) dal dohromady dobrou sadu HOWTO. Pokud jste zde však nenašli konkrétní model, vždy přijde na pomoc fórum XDA-Developers (www.xda-developers.com), kde najdete různé informace prakticky o jakémkoli modelu telefonu Android. Tak či onak budou některé z níže popsaných nástrojů fungovat bez přístupu root. Představujeme vám tedy hackerské nástroje pro Android.

Správce balíčků:

Začněme recenzi neobvyklým správcem balíčků. Vývojáři tomu říkají „utility pro superuživatele“ a není to daleko od pravdy. Po instalaci BotBrew získáte úložiště, odkud si můžete stáhnout obrovské množství známých nástrojů zkompilovaných pro Android. Mezi ně patří: Python a Ruby interpreti pro spouštění mnoha nástrojů, které jsou v nich napsány, sniffer tcpdump a skener Nmap pro analýzu sítě, Git a Subversion pro práci se systémy správy verzí a mnoho dalšího.

Síťové skenery:

Nenápadný smartphone, který se na rozdíl od notebooku snadno vejde do kapsy a nikdy nevzbudí podezření, se může hodit pro průzkum sítě. Již jsme si řekli výše, jak můžete nainstalovat Nmap, ale existuje ještě jedna možnost. PIPS je port skeneru Nmap speciálně přizpůsobený pro Android, i když neoficiální. To znamená, že můžete rychle najít aktivní zařízení v síti, určit jejich OS pomocí možností otisků prstů, provést skenování portů - zkrátka udělat vše, co Nmap umí.

l

S používáním Nmapu jsou přes veškerou jeho sílu dva problémy. Za prvé, parametry pro skenování se přenášejí pomocí spouštěcích kláves, které musíte nejen znát, ale také je umět zadávat pomocí nepohodlné mobilní klávesnice. A za druhé, výsledky skenování ve výstupu konzole nejsou tak jasné, jak bychom chtěli. Skener Fing tyto nedostatky nemá, velmi rychle prohledá síť, udělá otisky prstů a následně v přehledné podobě zobrazí seznam všech dostupných zařízení s rozdělením podle typu (router, desktop, iPhone a podobně). Zároveň u každého hostitele můžete rychle zobrazit seznam otevřených portů. Navíc přímo odtud se můžete připojit řekněme k FTP pomocí FTP klienta nainstalovaného v systému - velmi pohodlné.

Pokud jde o analýzu konkrétního hostitele, může být nepostradatelný nástroj NetAudit. Funguje na jakémkoli zařízení Android (i nerootovaném) a umožňuje nejen rychle identifikovat zařízení v síti, ale také je prozkoumat pomocí velké databáze otisků prstů k určení operačního systému a také CMS systémů používaných na webu. server. Nyní je v databázi více než 3000 digitálních otisků prstů.

Pokud naopak potřebujete pracovat na nižší úrovni a pečlivě prozkoumat chod sítě, pak se bez Net Tools neobejdete. Jedná se o nepostradatelnou sadu nástrojů pro práci správce systému, která vám umožní plně diagnostikovat provoz sítě, ke které je zařízení připojeno. Balíček obsahuje více než 15 různých typů programů, jako je ping, traceroute, arp, dns, netstat, route.

Režim Wi-Fi monitoru v systému Android:

Všechny WiFi moduly mají speciální režim monitoru. Tento režim lze také použít pro odposlouchávání, zachycení a prolomení hesel. V zařízeních Android je však kvůli hardwarovým omezením přístup do tohoto režimu uzavřen. Většina smartphonů s Androidem totiž používá ty samé od Broadcomu – bcm4329 nebo bcm4330, které nefungují úplně standardně.

Web obsahuje pokyny pro aktivaci režimu monitoru na Nexus One (Cyanogen 7) a GS2 (Cyanogen 9). Hotové balíčky lze stáhnout.

Chcete-li spustit kód na jiných zařízeních, musíte si sami stáhnout zdrojový kód a zkompilovat balíček.

DOPRAVNÍ MANIPULACE:

Sniffer založený na tcpdump poctivě zaznamenává všechna data do souboru pcap, který pak lze studovat pomocí známých nástrojů, jako je Wireshark nebo Network Miner. Protože v něm nejsou implementovány žádné schopnosti pro útoky MITM, jedná se spíše o nástroj pro analýzu vašeho provozu. Je to například skvělý způsob, jak prostudovat, jaké programy nainstalované ve vašem zařízení z pochybných úložišť přenášejí.

Pokud mluvíme o bojových aplikacích pro Android, pak jednou z nejsenzačnějších je FaceNiff, která implementuje odposlech a vstřikování do zachycených webových relací. Stažením balíčku APK s programem můžete tento hackovací nástroj spustit na téměř jakémkoli smartphonu Android a připojením k bezdrátové síti zachytit účty různých služeb: Facebook, Twitter, VKontakte atd. - více než deset celkem. Únos relace se provádí pomocí útoku ARP spoofing, ale útok je možný pouze na nechráněná připojení (FaceNiff není schopen se vklínit do provozu SSL). Aby autor omezil tok scriptkidies, omezil maximální počet sezení na tři.

l

Pokud chce tvůrce FaceNiffu peníze za jeho používání, pak je DroidSheep zcela bezplatný nástroj se stejnou funkčností. Je pravda, že distribuční sadu nenajdete na oficiálních stránkách (je to kvůli tvrdým německým zákonům týkajícím se bezpečnostních utilit), ale lze ji bez problémů najít na internetu. Hlavním úkolem nástroje je zachytit uživatelské webové relace populárních sociálních sítí, implementované pomocí stejného ARP Spoofing. Ale je tu problém se zabezpečeným připojením: stejně jako FaceNiff DroidSheep rozhodně odmítá pracovat s protokolem HTTPS.

Tato utilita také demonstruje nejistotu otevřených bezdrátových sítí, ale na trochu jiné úrovni. Nezachycuje uživatelské relace, ale umožňuje, aby HTTP provoz procházel skrz sebe pomocí spoofingového útoku a prováděl s ním zadané manipulace. Počínaje obyčejnými žertíky (nahrazení všech obrázků na webu trollfaces, převrácení všech obrázků nebo, řekněme, nahrazení výsledků Google) a konče phishingovými útoky, kdy uživatel dostane falešné stránky tak populárních služeb, jako je facebook.com, linkedin .com, vkontakte.ru a mnoho dalších.

Pokud se ptáte, která hackovací utilita pro Android je nejvýkonnější, pak Anti pravděpodobně nemá konkurenci. Toto je skutečný hackerský kombajn. Hlavním úkolem programu je skenování perimetru sítě. Dále do bitvy vstupují různé moduly, s jejichž pomocí je implementován celý arzenál: odposlouchávání provozu, provádění MITM útoků a využívání nalezených zranitelností. Pravda, existují i nevýhody. První věc, která vás upoutá, je, že zneužití zranitelnosti se provádí pouze z centrálního programového serveru, který je umístěn na internetu, v důsledku čehož mohou být zapomenuty cíle, které nemají externí IP adresu.

DOPRAVNÍ TUNELY:

Dobře, ale jak můžete zajistit bezpečnost vašich dat přenášených prostřednictvím otevřené bezdrátové sítě? Kromě VPN, kterou Android podporuje ihned po vybalení, můžete vytvořit tunel SSH. K tomuto účelu existuje skvělá utilita SSH Tunnel, která umožňuje směrovat provoz vybraných aplikací nebo celého systému jako celku přes vzdálený SSH server.

Často je nutné posílat provoz přes proxy nebo SOX a v tomto případě pomůže ProxyDroid. Je to jednoduché: vyberete si, který provoz aplikací chcete tunelovat, a určíte proxy (podporovány jsou HTTP/HTTPS/SOCKS4/SOCKS5). Pokud je vyžadována autorizace, ProxyDroid to také podporuje. Mimochodem, konfiguraci lze propojit s konkrétní bezdrátovou sítí provedením různých nastavení pro každou z nich.

BEZDRÁTOVÁ SÍŤ:

Vestavěný správce bezdrátové sítě není příliš informativní. Pokud potřebujete rychle získat úplný obrázek o blízkých přístupových bodech, pak je nástroj Wifi Analyzer vynikající volbou. Ukáže nejen všechny blízké přístupové body, ale také zobrazí kanál, na kterém fungují, jejich MAC adresu a hlavně typ použitého šifrování (po shlédnutí kýžených písmen „WEP“ můžeme předpokládat, že přístup k je zajištěna zabezpečená síť). Utilita je navíc ideální, pokud potřebujete najít, kde se požadovaný přístupový bod fyzicky nachází, díky vizuálnímu indikátoru síly signálu.

Tato utilita, jak uvádí její vývojář, může být užitečná, když je bezdrátová síť zaplněna klienty a právě v tuto chvíli je potřeba dobré připojení a stabilní připojení. WiFiKill umožňuje odpojovat klienty od internetu buď selektivně, nebo na základě konkrétního kritéria (např. je možné si dělat legraci ze všech členů Yabloko). Program jednoduše provede útok ARP spoofing a přesměruje všechny klienty na sebe. Tento algoritmus je hloupě jednoduše implementován na základě iptables. Toto je ovládací panel pro bezdrátové sítě rychlého občerstvení.

AUDIT WEBOVÉ APLIKACE:

Manipulace s HTTP požadavky z počítače je hračka, existuje na to obrovské množství utilit a pluginů do prohlížečů. V případě smartphonu je vše trochu složitější. HTTP Query Builder vám pomůže odeslat vlastní HTTP požadavek s parametry, které potřebujete, například požadovaný soubor cookie nebo změněný User-Agent. Výsledek požadavku se zobrazí ve standardním prohlížeči.

Pokud je stránka chráněna heslem pomocí Basic Access Authentication, pak můžete její spolehlivost ověřit pomocí utility Router Brute Force ADS 2. Původně byla tato utilita vytvořena pro hrubou sílu hesel na panelu administrátora routeru, ale je jasné, že to může být použito proti jakémukoli jinému zdroji s podobnou ochranou. Nástroj funguje, ale je jasně hrubý. Vývojář například neposkytuje hrubou sílu, ale pouze hrubou sílu pomocí slovníku.

Určitě jste slyšeli o takovém programu pro deaktivaci webových serverů, jako je Slowloris. Principem jeho fungování je vytvoření a udržení maximálního počtu spojení se vzdáleným webovým serverem, čímž se zabrání připojení nových klientů k němu. AnDOSid je tedy analogem Slowloris přímo ve vašem zařízení Android! Je to smutné, ale dvě stě připojení často stačí k tomu, aby byl jeden ze čtyř webů Apache nestabilní.

RŮZNÁ POUŽITÍ:

Při práci s mnoha webovými aplikacemi a analýze jejich logiky se zcela běžně setkáváme s daty přenášenými v zakódované podobě, konkrétně Base64. Encode vám pomůže dekódovat tato data a uvidíte, co přesně je v nich uloženo. Možná tím, že nahradíte uvozovky, zakódujete je zpět do Base64 a nahradíte je v adrese URL webu, který zkoumáte, dostanete kýženou chybu databázového dotazu.

Pokud potřebujete hexadecimální editor, pak je tu jeden i pro Android. S HexEditorem můžete upravovat jakékoli soubory, včetně systémových souborů, pokud povýšíte práva programu na superuživatele. Vynikající náhrada za standardní textový editor, která vám umožní snadno najít požadovaný text a změnit jej.

VZDÁLENÝ PŘÍSTUP:

Jakmile budete mít přístup ke vzdálenému hostiteli, musíte jej umět používat. A k tomu potřebujeme klienty. Začněme SSH, kde je ConnectBot již de facto standardem. Kromě pohodlného rozhraní poskytuje možnost organizovat zabezpečené tunely prostřednictvím připojení SSH.

Užitečný program, který umožňuje připojení ke vzdálené ploše prostřednictvím služeb RDP nebo VNC. Jsem velmi rád, že se jedná o dva klienty v jednom, není potřeba používat různé nástroje pro RDP a VNC.

Prohlížeč MIB speciálně napsaný pro Android, pomocí kterého můžete spravovat síťová zařízení pomocí protokolu SNMP. Může být užitečné pro vývoj útočného vektoru na různých routerech, protože dosud nebyl zrušen standardní komunitní řetězec (jinými slovy přístupové heslo) pro správu přes SNMP.

IPHONE

Platforma iOS je mezi vývojáři bezpečnostních utilit neméně oblíbená. Pokud ale v případě Androidu byla práva root potřeba pouze pro některé aplikace, pak na zařízeních Apple je jailbreak vyžadován téměř vždy. Naštěstí i pro nejnovější firmware iDevices (5.1.1) již existuje nástroj pro útěk z vězení. Spolu s plným přístupem získáte také alternativního správce aplikací Cydia, který již obsahuje mnoho utilit.

OBSLUHA SYSTÉMU:

První věcí, kterou chci začít, je instalace terminálu. Z pochopitelných důvodů není součástí standardní dodávky mobilního OS, ale budeme jej potřebovat ke spuštění konzolových utilit, o kterých se budeme dále bavit. Nejlepší implementací emulátoru terminálu je MobileTerminal - podporuje více terminálů najednou, gesta pro ovládání (například pro odesílání

Další, složitější možností, jak získat přístup ke konzoli zařízení, je nainstalovat na ni OpenSSH (to se provádí přes Cydii) a připojit se k ní lokálně přes SSH klienta. Pokud používáte správného klienta, jako je iSSH, který má úžasné ovládání pomocí dotykové obrazovky, můžete pracovat s místní konzolí a vzdálenými hostiteli z jednoho místa.

ZACHYCOVÁNÍ DAT:

Nyní, když máte přístup ke konzole, můžete vyzkoušet nástroje. Začněme Pirni, prvním plnohodnotným snifferem pro iOS. Konstrukčně omezený Wi-Fi modul zabudovaný v iDevices nelze přepnout do promiskuitního režimu nutného pro běžný odposlech dat. Pro sniffování se tedy používá klasický ARP spoofing, s jehož pomocí prochází veškerý provoz přes samotné zařízení. Standardní verze nástroje se spouští z konzole, existuje však pokročilejší verze - Pirni Pro, která se může pochlubit grafickým rozhraním. Navíc dokáže za běhu analyzovat HTTP provoz a dokonce z něj automaticky extrahovat zajímavá data (například přihlašovací jména a hesla) pomocí regulárních výrazů, které jsou specifikovány v nastavení.

Známý sniffer Intercepter-NG se nedávno dočkal konzolové verze, která funguje na iOS a Androidu. Již implementuje získávání hesel přenášených přes různé protokoly, zachycování zpráv instant messengerů a také obnovování souborů z provozu. Zároveň jsou k dispozici funkce síťového skenování a kvalitní ARP Poison. Chcete-li pracovat, musíte nejprve nainstalovat balíček libpcap přes Cydia. Všechny pokyny ke spuštění se scvrkají na nastavení správných práv: chmod +x intercepter_ios. Dále, pokud spustíte sniffer bez parametrů, objeví se přehledné interaktivní rozhraní.

Je těžké tomu uvěřit, ale tento sofistikovaný nástroj pro implementaci útoků MITM byl nakonec portován na iOS. Po obrovském množství práce se podařilo udělat plnohodnotný mobilní port. Abyste se uchránili před tancem s tamburínou kolem závislostí během vlastní kompilace, je lepší nainstalovat již vytvořený balíček pomocí Cydie po přidání heworm.altervista.org/cydia jako zdroje dat. Sada také obsahuje nástroj etterlog, který pomáhá extrahovat různé typy užitečných informací ze shromážděného výpisu provozu (například FTP účty).

ANALÝZA BEZDRÁTOVÉ SÍTĚ:

Ve starších verzích iOS se řemeslníkům podařil aircrack a mohli zlomit klíč WEP, ale zkontrolovali jsme: program nefunguje na nových zařízeních. Pro studium Wi-Fi se proto budeme muset spokojit pouze s Wi-Fi skenery. WiFi Analyzer analyzuje a zobrazuje informace o všech dostupných sítích 802.11 kolem vás, včetně informací o SSID, kanálech, prodejcích, MAC adresách a typech šifrování. S takovým programem je snadné najít fyzickou polohu bodu, pokud jej náhle zapomenete, a například se podívat na napsaný WPS PIN požadovaný pro připojení.

SÍŤOVÉ SKENNY:

Jaký program používá kterýkoli penetrační tester kdekoli na světě, bez ohledu na cíle a záměry? Síťový skener. A v případě iOS půjde s největší pravděpodobností o nejvýkonnější sadu nástrojů Scany. Díky sadě vestavěných utilit si rychle uděláte detailní obrázek o síťových zařízeních a například otevřených portech. Kromě toho balíček obsahuje nástroje pro testování sítě, jako je ping, traceroute, nslookup.

Mnoho lidí však preferuje Fing. Skener má celkem jednoduchou a omezenou funkcionalitu, ale na první seznámení se sítí řekněme bufetu úplně stačí :). Výsledky zobrazují informace o dostupných službách na vzdálených počítačích, MAC

adresy a názvy hostitelů připojených ke skenované síti.

Zdálo by se, že na Nikoho všichni zapomněli, ale proč? Koneckonců, tento webový skener zranitelnosti, napsaný ve skriptovacím jazyce (jmenovitě Perl), můžete snadno nainstalovat prostřednictvím Cydie. To znamená, že jej můžete snadno spustit na vašem jailbreaknutém zařízení z terminálu. Nikto vám rád poskytne další informace o testovaném webovém zdroji. Kromě toho můžete do její znalostní databáze přidat vlastní vyhledávací podpisy vlastníma rukama.

DÁLKOVÉ OVLÁDÁNÍ:

Mnoho síťových zařízení (včetně drahých routerů) je spravováno pomocí protokolu SNMP. Tento nástroj umožňuje skenovat podsítě pro dostupné služby SNMP s dříve známou hodnotou řetězce komunity (jinými slovy, standardními hesly). Upozorňujeme, že vyhledávání služeb SNMP pomocí standardních komunitních řetězců (veřejné/soukromé) ve snaze získat přístup ke správě zařízení je nedílnou součástí jakéhokoli penetračního testu, spolu s

identifikace samotného perimetru a identifikace služeb.

Dva nástroje od stejného výrobce jsou navrženy pro připojení ke vzdálené ploše pomocí protokolů RDP a VNC. V App Store je mnoho podobných utilit, ale tyto jsou obzvláště snadno použitelné.

OBNOVENÍ HESLA:

Legendární program, který pomáhá milionům hackerů po celém světě „zapamatovat si“ jejich heslo, byl přenesen na iOS. Nyní můžete přímo ze svého iPhone vyhledávat hesla pro služby jako HTTP, FTP, Telnet, SSH, SMB, VNC, SMTP, POP3 a mnoho dalších. Pravda, pro efektivnější útok je lepší zásobit se dobrými slovníky hrubé síly.

Každý ví z první ruky zranitelnost používání standardních hesel. PassMule je druh adresáře, který obsahuje všechny druhy standardních přihlašovacích údajů a hesel pro síťová zařízení. Jsou pohodlně uspořádány podle názvu dodavatele, produktu a modelu, takže najít ten, který potřebujete, nebude obtížné.

VYUŽÍVÁNÍ ZRANITELNÝCH STRÁNEK:

METASPLOIT

www.metasploit.com

Je těžké si představit více hackerský nástroj než Metasploit, a to je to, co uzavírá naši dnešní recenzi. Metasploit je balík různých nástrojů, jejichž hlavním úkolem je zneužít zranitelnosti v softwaru. Představte si: asi 1000 spolehlivých, osvědčených a nezbytných exploitů v každodenním životě pentesteru - přímo na vašem smartphonu! S pomocí takového nástroje se můžete prosadit opravdu v jakékoli síti. Metasploit vám nejen umožňuje využívat chyby v serverových aplikacích – jsou k dispozici také nástroje pro útok na klientské aplikace (například prostřednictvím modulu Browser Autopwn, když je do klientského provozu vložen bojový náklad). Neexistuje žádná mobilní verze sady nástrojů, ale můžete nainstalovat standardní balíček na zařízení Apple pomocí